打回原形:路由流量分析可让81%的Tor匿名用户现真身

打回原形:路由流量分析可让81%的Tor匿名用户现真身 – FreeBuf.COM | 关注黑客与极客

研究人员从2008年到2014年的调查中发现,利用思科的Netflow技术可以识别81%的Tor匿名用户。Netflow技术是思科植入其路由协议中的一个软件(类似于硬件中的流量分析软件)。

实验室的环境下识别成功率达100%

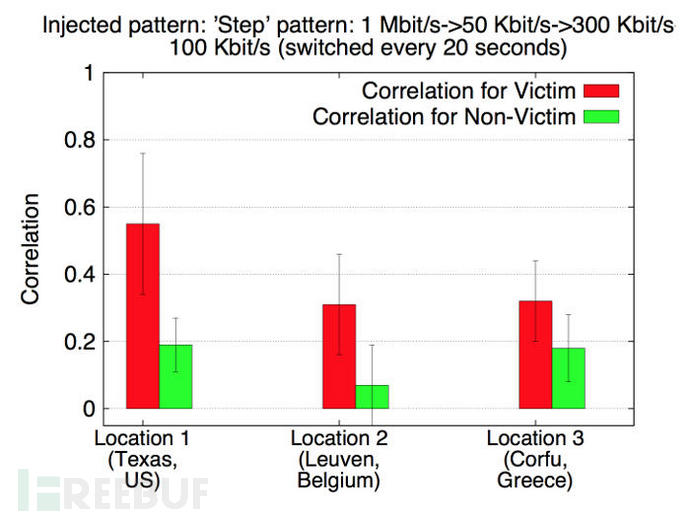

Sambuddho Chakravarty教授(前哥伦比亚大学网络安全实验室研究员,现任Indraprastha信息技术研究所网络匿名和隐私研究组的研究员)在过去六年内发表了一系列关于攻击载体概述的文章。在实验室的环境下流量分析的成功率达到100%,由于一些环境变量的干扰,在实际网络环境中其成功率则降到了81.4%。

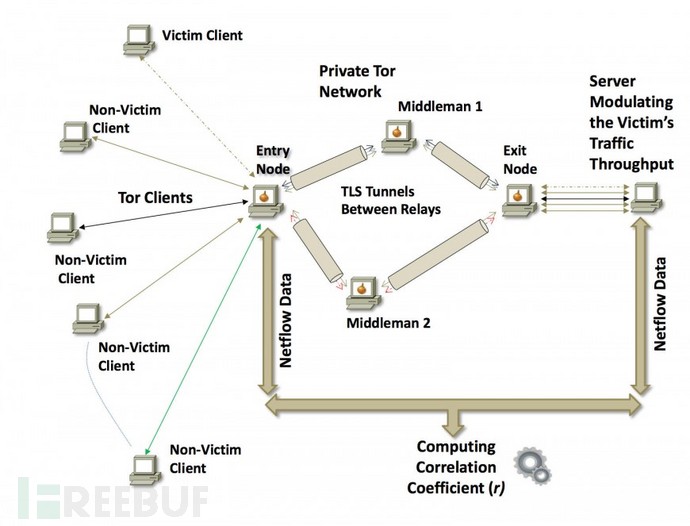

在哥伦比亚大学的时候,Chakravarty教授还研究了运行在Linux主机上的洋葱路由器(Onion Router)协议环境对该项技术的干扰情况。一系列实验表明,拥有足够资源的组织可以最大化的识别Tor流量,同时这种技术并不需要动用到国家资源。

识别方法

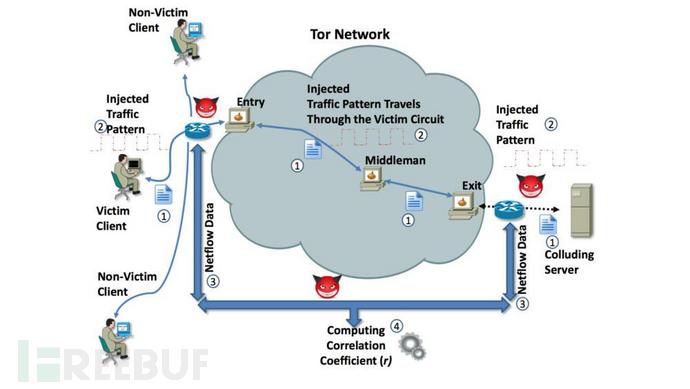

去匿名化的方法是向Tor出口节点相关联的TCP连接中个注入一个重复的流量模式(如HTML文件),然后把Tor客户端的出口流量和路由器上所产生的流量流动记录作对比,从而识别Tor用户的身份。

这种类型的流量分析技术不需要花费太多,也不需要像美国国家安全局那样,通过投入巨额的基础设施建设对Tor网络进行流量重定向。

而法院更感兴趣的是在Onymous行动中丝绸之路等上百个匿名网址(dark net)是如何曝光的。