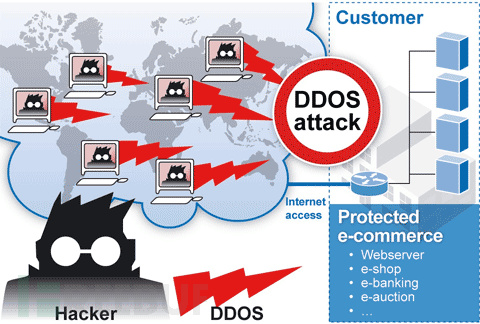

SYNPROXY:最廉价的抗DoS攻击方案

对于防御Dos攻击来说,我这辈子都不一定能见到完美的解决方案。虽然,有成吨的商用防火墙,可以有效的防御Dos攻击,但是他们都太贵了。作为一个学术型人才,我倾向于使用简单廉价的组合来解决问题—x86+GNU/Linux。在linux 3.13内核中加入了SYNPROXY这个功能,它的实现基于netfilter framework 和 connection tracking 模块。

我猜测,他会把来自客户端的初始SYN包标记成UNTRACKED然后直接导入iptables的”SYNPROXY”的动作(类似ACCEPT,NFQUEUE和DROP),这时内核会扮演网关设备的角色继续跟客户端进行TCP的常规握手流程,SYNPROXY会等到最终的ACK(三次握手)的cookie被验证合法后才会开始让包真正的进入目标端。

Jesper Dangaard Brouer曾给我我一份上个月DEVCON的报告,根据里面的内容,我和同事也做了实验,结果还不错。

下面是测试结果,大家随意感受一下

平台: Debian, SLES-12-beta2 硬件: Laptop, Server, 100Mbps Switch 工具: hping3, metasploit root@d6-test:/home/shawn# iptables -t raw -A PREROUTING -i eth0 -p tcp --dport 8888 --syn -j NOTRACK root@d6-test:/home/shawn# iptables -A INPUT -i eth0 -p tcp --dport 8888 -m state --state UNTRACKED,INVALID -j SYNPROXY --sack-perm --timestamp --mss 1480 --wscale 7 --ecn echo 0 > /proc/sys/net/netfilter/nf_conntrack_tcp_loose 结果: 不使用 SYNPROXY: ksoftirq is around 8%-9% 使用 SYNPROXY: ksoftirq is less than 3%