代理上网行为检测逃脱之本地路由引导+SSH隧道

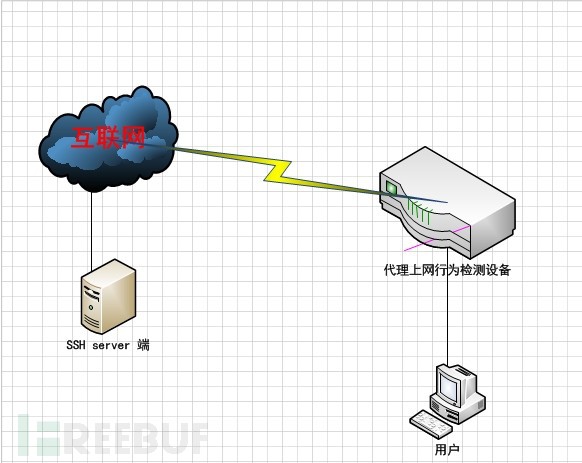

相信很多公司为了限制员工上网,都会选择一些深信服的设备对用户的流量做控制,一般只会给用户普通的权限,比如只允许浏览某些网页啦,打开个优酷都会被拦截啦。本文简单介绍一个在现有只允许打开某些网站的情况的,简历SSH隧道,把SSH隧道再塞进HTTP流里面去。示意图大致如下:

这个模型首先需要用户在公网有一台服务器(vps之流,并可以SSH上去)

思路:

本地去往公网的路由都通过一个小软件导导入到HTTP流中去,例如:Proxifier(这里可以跟路由把不支持代理功能的软件通过路由的方式把数据流导入到HTTP流中去)。这一步完成之后也就是你可以让所有软件都通过HTTP代理出去。

但是问题来了,这个依然是不加密的,改限制的网站依然会被限制。这个时候就用到了外网的那台开启了SSH功能的VPS,通过CRT(SecureCRT)用SSH链接到公网的VPS(此时所以数据流都可以通过Proxifier出去)。

到了这一步,前面的准备的工作已经完成,然后进行二次代理,以Firefox为例:

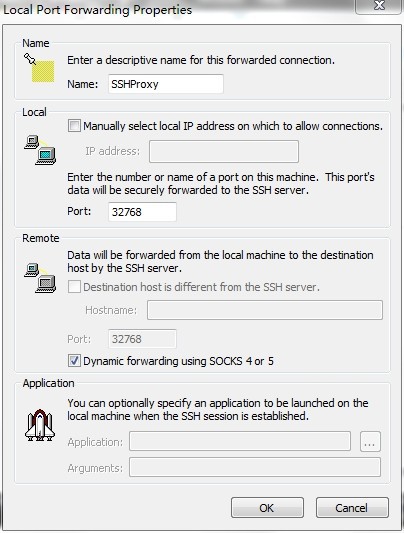

插件:autoproxy,设置127.0.0.1 端口号32768。然后在SecureCrt里面选择Option—>Session option—>port forwarding 。然后点击add,如下图所示:

上图中的32768即是SecureCrt在本地进行监听的端口号。

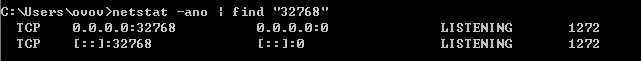

点击OK之后会在本地看到32768端口正在监听,如下图:

到了这里,双击Firefox的AutoProxy按钮,就可以畅通无阻的走起来了。检测不到里面的数据,这些行为监控之类的代理设备就形同虚设了。