还原策划“搜狗重大安全漏洞可直接登陆数千账户”事件的真相 V2

真相:

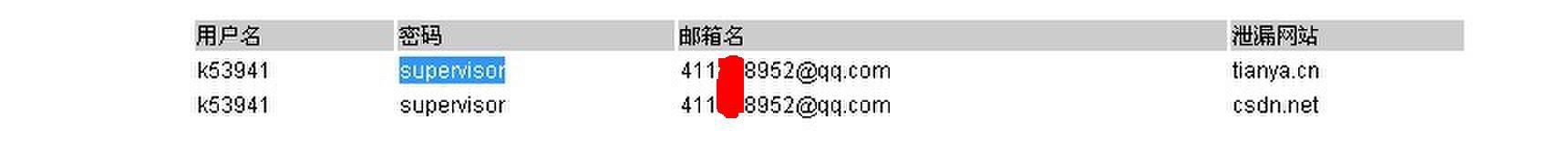

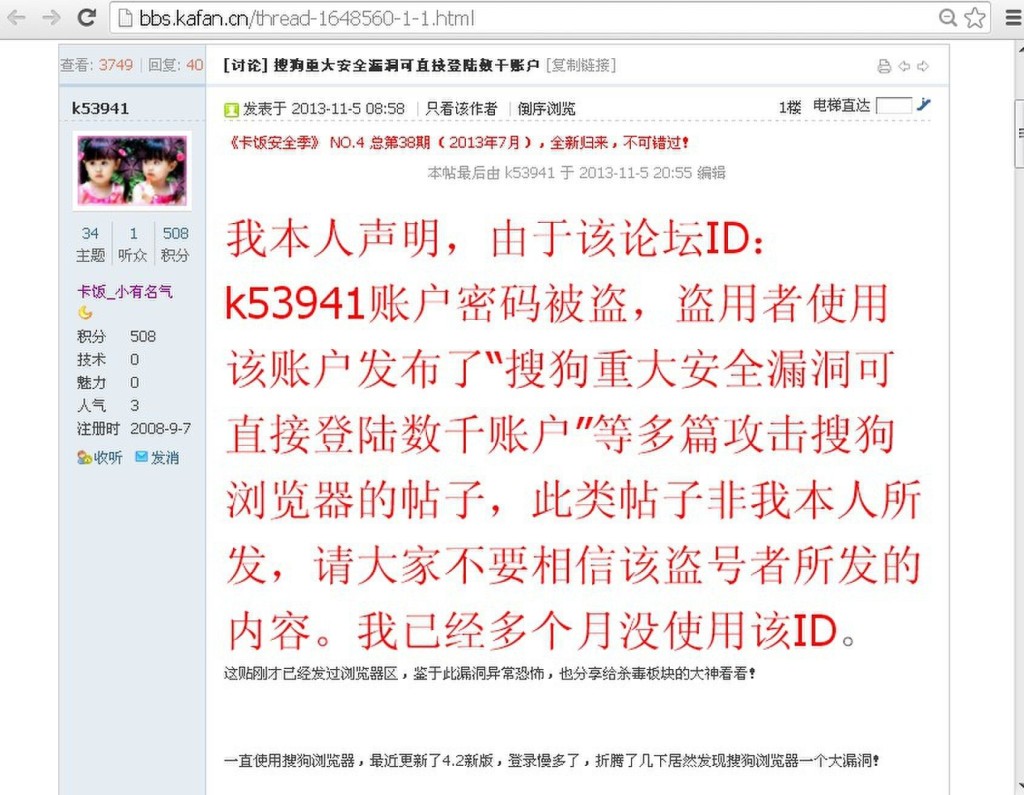

有人利用社工等途径,获得了该用户在卡饭论坛的ID:k53941及密码,并利用该ID在论坛发布了“搜狗重大安全漏洞可直接登陆数千账户”等帖子,从而让真正的k53941“被发帖”了一把。

拷问:

到底为啥要盗用别人的号来发?又在这个1111购物狂欢节浏览器日进斗金的黄金时期前公布?而且还使用了这么一种一反常态,根本不负责任的披露漏洞的方式进行?漏洞到底是否存在?

目前搜狗浏览器的漏洞到底有没有?我自己做了测试,用是10多个QQ登陆,都没有能够实现看到别人的东西,所以初步判定没有。至于视频,那不排除是他的号登陆的情况下,别人用了它电脑从而留下来的,所以是否属实,我觉得可以让国家应急中心来说明吧。

写本文,只为阐述事情始末,还原事情真相,同时也有些看不惯360公司这样的炒作和吓唬行为,别忘记了你当初未经用户同意,私自传了那么多账户密码到网站,也为搜狗不能以理为据地让网名放心而不爽。

————————————————

1.起因

2013年11月5日,在卡饭论坛中,一个ID为 k53941的用户,在卡饭论坛发表了一篇名为“搜狗重大安全漏洞可直接登陆数千账户”的帖子(该帖子已经无法浏览,帖子内容看文末 附件1),并拷贝一份发布到论坛的国内杀毒板块(http://bbs.kafan.cn/thread-1648767-1-1.html),图文并茂的说搜狗浏览器的云同步功能导致了用户能够同步获得其他用户的信息(如账号 密码,甚至支付宝账户密码,银行密码等等)。并在后期跟着发了一个系统桌面非常干净的计算机上进行的录像(感觉很专业)。

2.急速扩散

随后,360大肆报告了该情况,国内一些媒体都开始报告该情况,顿时,整个国内互联网一片哗然,毕竟,如果真的出这么大的漏洞,那可不是闹着玩的。

在9:50左右,通过收听的微博,看到了该消息,顿时觉得又要出大事了。期间手机上浏览了一下帖子,感觉问题很严重。

3.研判求证

中午,整个网络仍然是一片恐惧。饭毕,有空,抓起来仔细研判,发觉目前为止,所有的信息来源,只有卡饭论坛的2个帖子。立即下载安装最新版的搜狗浏览器,按照视频的操作和帖子的说明,测试了10多个QQ号码,均未能呈现出帖子中描述的问题。其他2个朋友在自己电脑上也进行了测试,测试直到13:00左右结束,仍然未能重现。此时,心里有了怀疑,到底是否真的存在这个漏洞??为什么其他人都没有重现成功呢?至少有个可靠的证据吧??

后期,甚至新华网、凤凰网等大媒体均加入报到的行列,战乱升级,不过,证据仍然是那2篇博文。(可是没见第二个成功重现漏洞的版本出来?也没人验证?媒体就敢这么大肆的报到?官谣??)

4.3G大战(此部分时间有所穿越!!)

战争,一旦动用了武器,就会升级。让我们来看看双方的战斗。

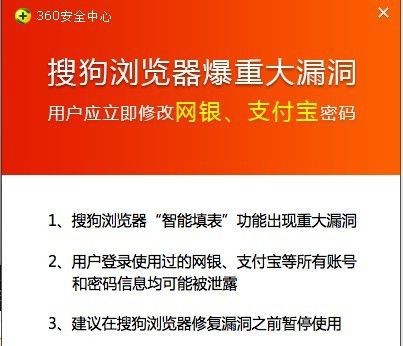

360最擅长的,就是恐吓加诱导,此时拿出了自己最有力的战争武器–安全卫士的红色弹窗。

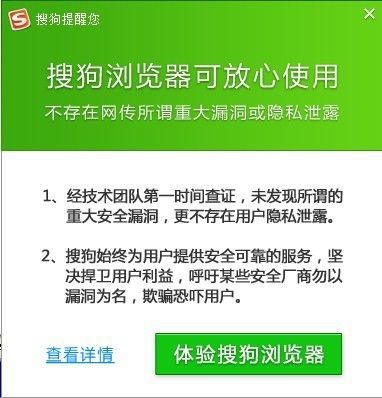

随后,搜狗阵营也团结作战,利用广为使用的搜狗输入法,帮助兄弟给以了力挽。

关键的是,神仙打架,凡人遭殃啊,你们自己清楚是咋回事,可是,被你们尊为上帝的用户呢?只能无辜的受累。

=======摘微博一条 begin========

蒋秋明:

刚一上网,360就弹出警告,说搜狗浏览器被曝存在安全隐患,支付宝及网上银行有被盗风险,吓得哥一身冷汗,因为哥用的正是搜狗浏览器,立马卸载换成360!结果一会儿搜狗发表声明辟谣说都是造谣.尼玛我到底该听谁的?好玩么?

=======摘微博一条 end========

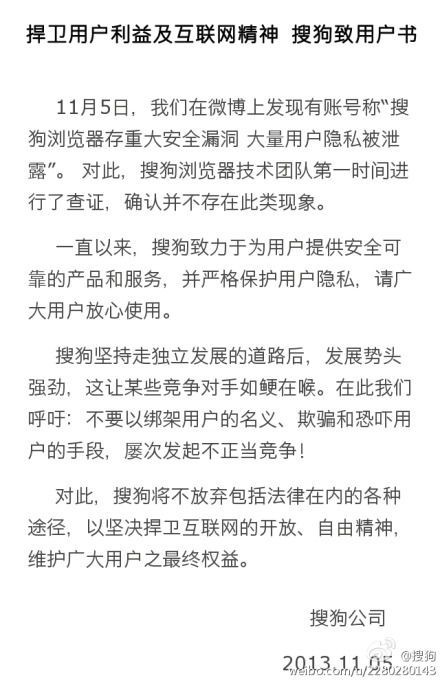

下午4点附近,搜狗官方的声明,姗姗来迟,但,显得那么的苍白无力(详见http://weibo.com/2280280143/AhkvA6ayW):

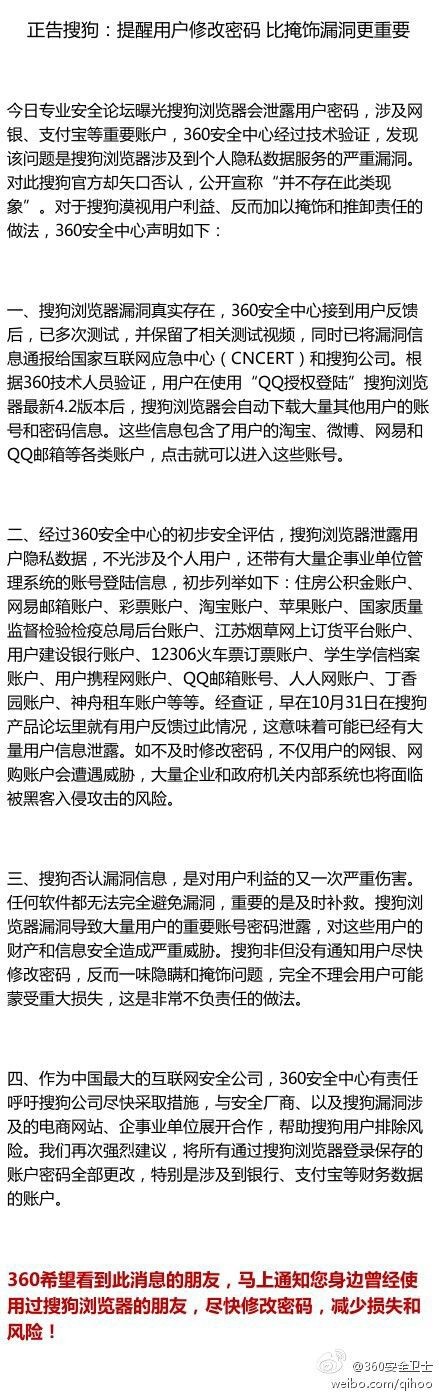

晚上21点附近,针对搜狗的声明,360更是给出了正告,以及号称已经上报“国家应急中心”的凿凿视频证据(详见e.weibo.com/1645903643/AhmBquP2F),外加咄咄逼人的声明(又见360的红色黑体字 +_+)。

5.探索原始证据

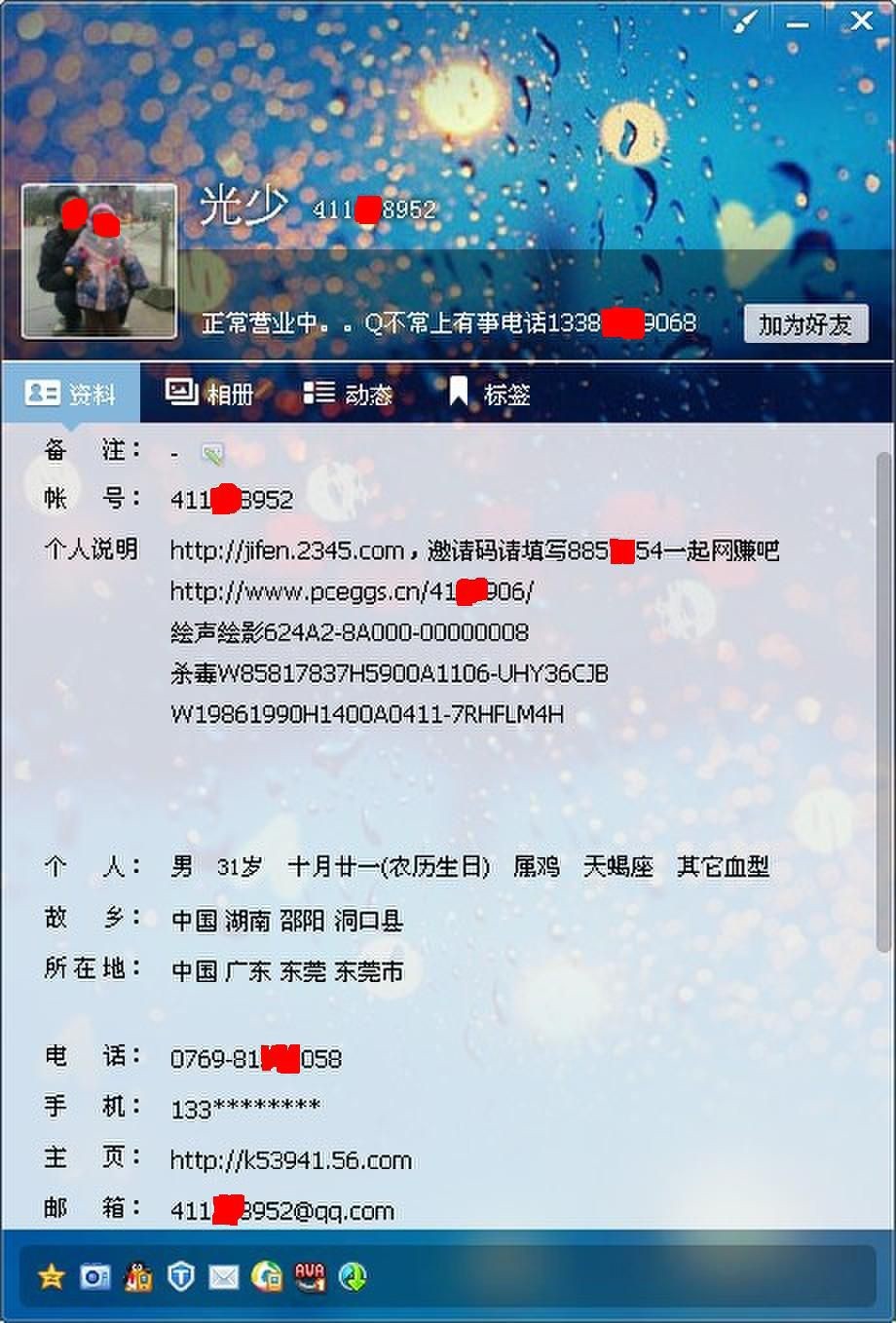

怀着前面的疑问,我想请教一下原发帖的人是如何出现的问题,以便能够让我们再次重现。便通过baidu搜索了该ID,不过,翻阅了多个网站,仍然没有所获。最后想起了社工,呵呵,终于通过社工找到了他的QQ。

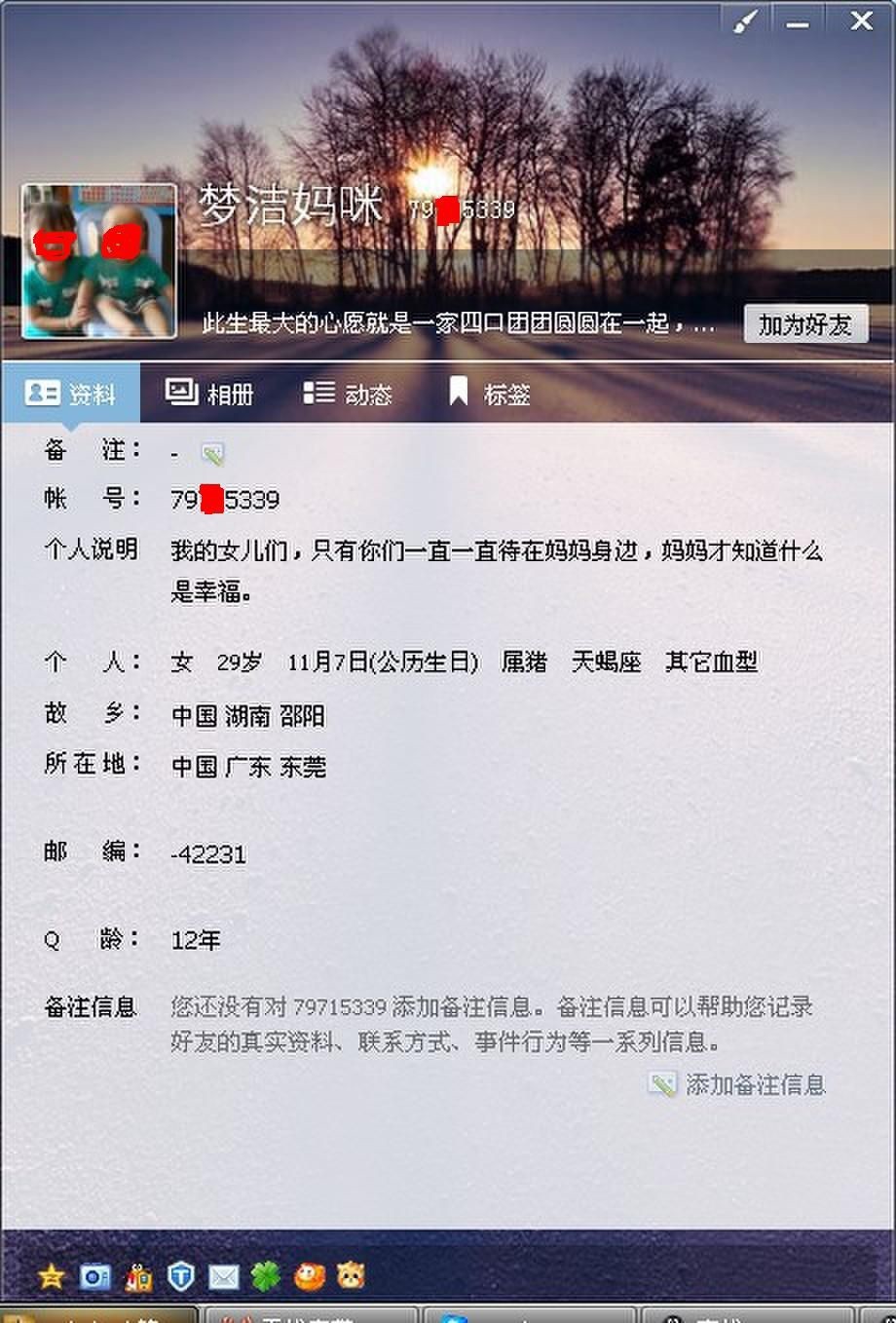

同时,通过QQ的个性签名,拿到了作者的联系方式。(79开头的Q后有说明)

一看正是午休时间,也不便直接电话过去,加了QQ,后来发了条消息。

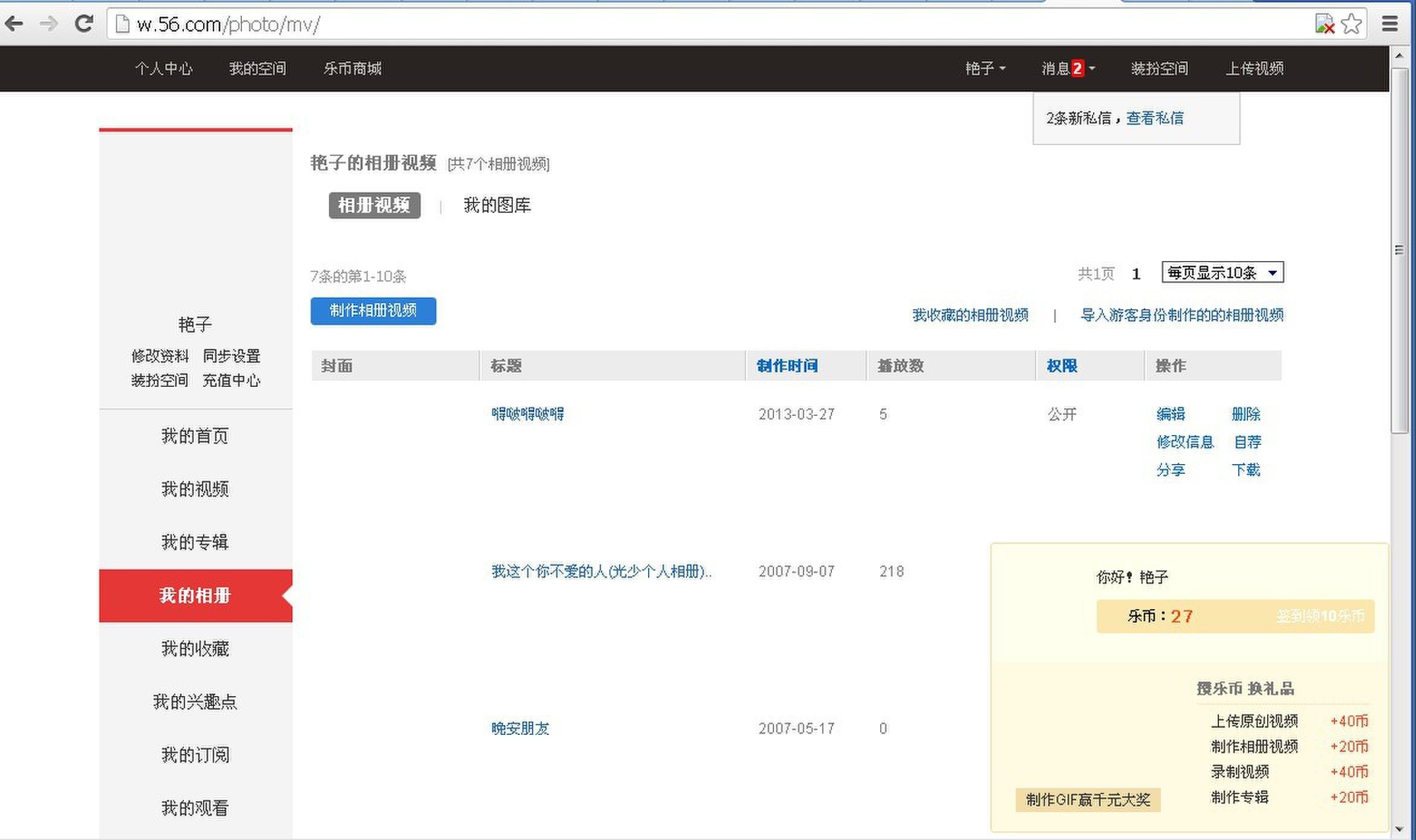

再看看其他思路。看着社工到的密码,以及baidu射到的网站,到56.com、毒霸社区等网站尝试了一下,统统都进去了。

转念一想,那卡饭呢?刚才没尝试是觉得他对安全那么熟,社工脱裤之类的他肯定不陌生,改密码那是必然了。可是,我错了。我进入了卡饭论坛,以k53941的身份进入的。这,要逆天啊。。。

但是,当我去翻看他发的帖子时,或者去发帖、回帖时,我却被挡住了。首先报告错误,点击后统统回到了重置密码这个状态。

初步分析是不是有大量的人社工进来,多次的异地登陆触发了卡饭的安全机制?还是卡饭从中作梗?疑惑中。。。

5.还原事情真相

饭后,电话了过去,那边是作者的爱人接的电话,人暂时不在,让我稍后再打。

那就先等,继续搜集各个资料,然后出去运动锻炼身体,回来八点多了,再次拿起了电话,终于打通了,帅哥接的电话。确认他是光少,同时拥有k53941这个ID,心里很兴奋啊。但是当我问起他今天发的搜狗浏览器相关的帖子时,他是那么的茫然,再提起卡饭论坛,也没有任何特别的感觉,更别提全国上下吵得这么火热的这个重大漏洞了(要证据?必要时候放出来,因为老师说现在是法治社会,讲法,得有证据,注意绿色圈子哦)。

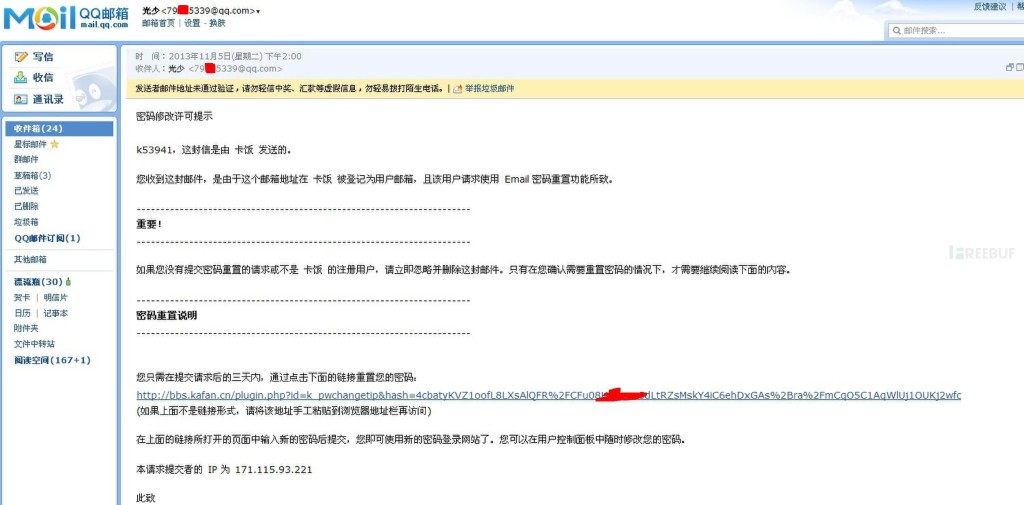

顿时,我的怀疑基本已经大概明了了:有人利用社工等途径,获得了该用户在卡饭论坛的ID:k53941,并利用该ID在论坛发布了“搜狗重大安全漏洞可直接登陆数千账户”等帖子,从而让真正的k53941“被发帖”了一把。通过该用户登录查看,同样也是发帖等操作被限制。利用邮箱修改了密码后,终于可以操作了。

楼主反映,该账号已经几个月没有使用了,同时下午收到了重置密码的申请,可能是某些人在该账号被卡饭暂时封闭后,想通过修改密码进而继续控制而为。

接下来就提醒楼主抓紧去修改自己那统一ID名称,统一密码的一序列ID去了。这事也给楼主深深的上了堂活生生的安全课。

6.事件就是这么的简单,但是事件背后,引人遐想:到底为啥要盗用别人的号来发?又在这个1111购物狂欢节浏览器日进斗金的黄金时期前公布?而且还使用了这么一种一反常态,根本不负责任的披露漏洞的方式进行?

7.真真假假?

目前,搜狗浏览器的这个漏洞,360说真的存在,搜狗说真的不存在,我自己呢?没重现!你呢?重现了吗?

让我们期待国家互联网应急中心,期待相关部门给出结论吧。

用户的态度?呵呵,这个时候问用户的态度?引一条微博说话吧:

织梦尤文:

否认也好,承认也好,不用你的产品最安全。

不过,我目前虽然没在用搜狗浏览器,但是在用搜狗输入法,360?不好意思,哥不敢陪你玩了,几年前就全卸了,因为哥还记得另外一个数字。

最后,赠送给当事人双方一句黑哥的微博吧。

其实给搜狗上一次课也不错:安全是可以当大炮使用的, 正视产品安全比较靠谱!另外数字君多次宣称走“负责任的漏洞披露过程”,不知道你直接公布漏洞利用动画教程是何用意,你是免费教学吗? 我们用户最可怜,被你们玩弄还信誓旦旦对我们说:我对你们负责!!

—靠,做了次这么八卦的事情,咳咳,好累,洗洗睡了,Good Night 亲们!

2013-11-06

CCTV介入进来了,呵呵,这事给弄的,只有呵呵了。

PDF下载地址:http://share.weiyun.com/5571f2c3f31746340e92c8942601d544