对Adobe”1亿5000W”用户数据库的简单分析

Adobe Photoshop源代码以及3800万用户信息泄漏

https://www.j0s1ph.com/archives/2073

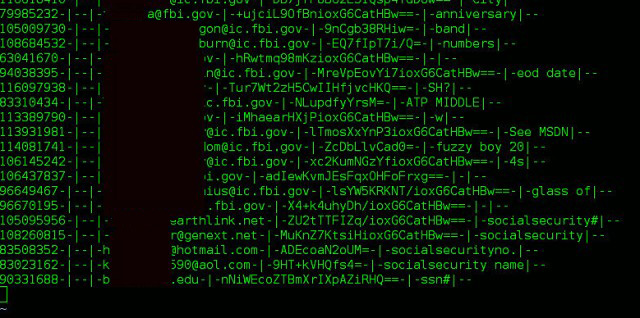

这个库我想很多黑客都已经下载了,他们的格式大概是这个样子的:

ID - Email - 某种加密后的密码 - 密码提示

虽然有密码提示,但是这些提示不一定是可靠的,比如笔者经常使用的密码提示:

Q:你是谁? A:滚

所以,我们得想办法如何去找这个库的密码加密方式。我们先用工具把密码这一列进行排序统计,看看是不是可逆加密:

出现次数 加密后的HASH 1911867 EQ7fIpT7i/Q= 446144 j9p+HwtWWT86aMjgZFLzYg== 345833 L8qbAD3jl3jioxG6CatHBw== 211659 BB4e6X+b2xLioxG6CatHBw== 201569 j9p+HwtWWT/ioxG6CatHBw== 130828 5djv7ZCI2ws= 124248 dQi0asWPYvQ= 113880 7LqYzKVeq8I= 83409 PMDTbP0LZxu03SwrFUvYGA==

很明显,这个算法是可逆的。

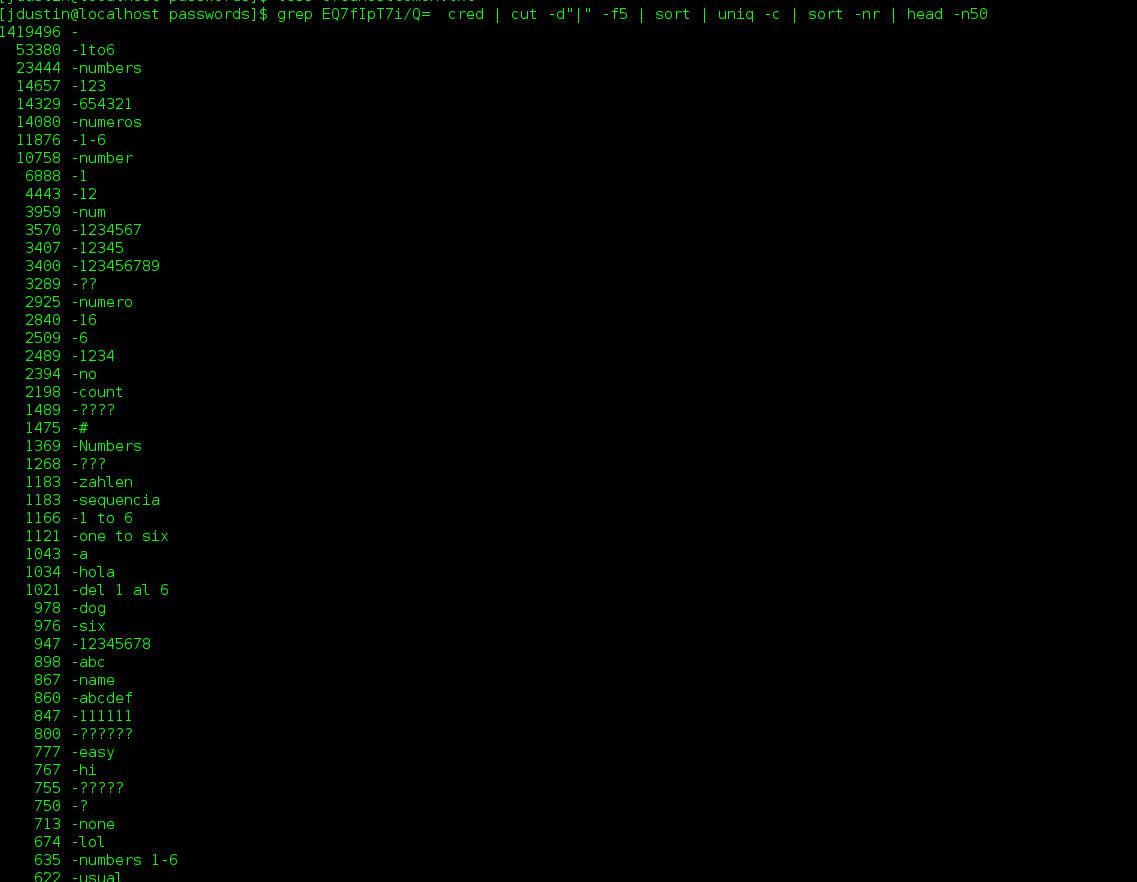

我们再对第一个密码 “EQ7fIpT7i/Q=“进行提取密码提示,也同样进行排序统计:

很好,”1to6″。我们进行合理猜测,“EQ7fIpT7i/Q=“的明文密码是”123456″。

然后,我们知道了这个还能做些什么?

比较有意思的一条,我们用这个来测试:

64458589-|--|-edwardsnowden@hotmail.com-|-BBRXmv9FVlXioxG6CatHBw==-|-|--

我们先来看一下有多少人在使用这个密码:

grep BBRXmv9FVlXioxG6CatHBw== cred | wc -l很好,有207个人在使用这个密码,然后我们再看一下用这个密码的人都在用什么密码提示:

grep BBRXmv9FVlXioxG6CatHBw== cred | cut -d"|" -f5 | sort | uniq -c | sort -nr | head -n50没悬念了。

“Metal“,”74W on the table of elements“,”The usual Tung“?

"tungsten"

最后祭一张大神图片来压楼,祝大家周末快乐。