-

爆互联网各大网站后台路径

中关村在线 http://groupadmin.zol.com.cn/manage/login.php MSN站 http://218.207.93.135/msn0905/admin/Login.aspx 5173站 http://partner.5173.com/admin/TempNewsAdmin.aspx 58同城网 http://www.fuzhou58.com/admin/ 中国移动10086站 http://admin4.rd139.com/ngoss/Login/Login.a...作者:J0s1ph | 分类:漏洞公布 | 围观:6,728次发表评论

-

dedecms爆后台文件技巧

1.include/dialog/select_soft.php文件可以爆出DEDECMS的后台,以前的老板本可以跳过登陆验证直接访问,无需管理 员帐号,新版本的就直接转向了后台. 2.include/dialog/config.php会爆出后台管理路径 3.include/dialog/select_soft.php?activepath=/include/FCKeditor 跳转目录 4....作者:J0s1ph | 分类:漏洞公布 | 围观:558次

-

在线赌博系统B3W爆出漏洞

B3W、TST、BBIN相信从事地下博彩的朋友们一定非常熟悉了,这些都是赌博网站常见的程序,近日,法国ReVuln安全公司的研究人员发现B3W的一个漏洞,攻击者可以利用该漏洞执行任意代码。 ReVuln安全公司在上周三发布一份PDF<An Overview of Online Poker Security>,...作者:J0s1ph | 分类:漏洞公布 | 围观:411次

-

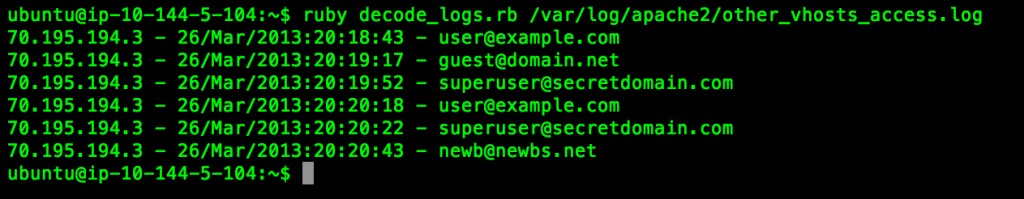

追踪用户点击进行Email钓鱼

当进行电子邮件网络钓鱼时委聘我的客户常常会问,是什么用户点击了钓鱼电子邮件。当然有许多的方法可以来完成这个任务,但我主要讨论我所使用的方法来跟踪每一个来过我仿冒网站的游客。 这里将使用ruby脚本,调用sendmail.rb。 这不是什么NB的脚本,它只是提供了另一种方式来发送钓鱼邮...作者:J0s1ph | 分类:漏洞公布 | 围观:384次

-

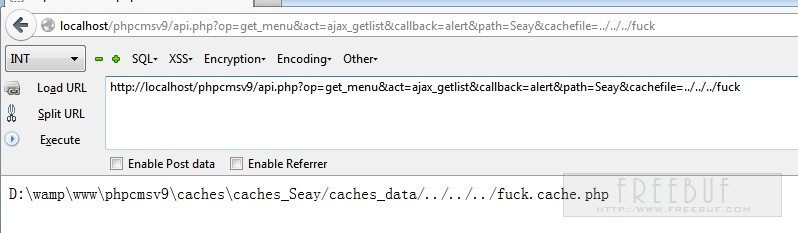

phpcms v9本地文件包含漏洞超详细分析

http://www.php0day.com/api.php?op=get_menu&act=ajax_getlist&callback=alert&path=b4dboy&cachefile=../../../fuck 可以看出漏洞在get_menu.php文件的ajax_getlist()函数。我们跟进去看看。 function ajax_getlist() { $cachefile = $_GET['cache...作者:J0s1ph | 分类:漏洞公布 | 围观:551次

-

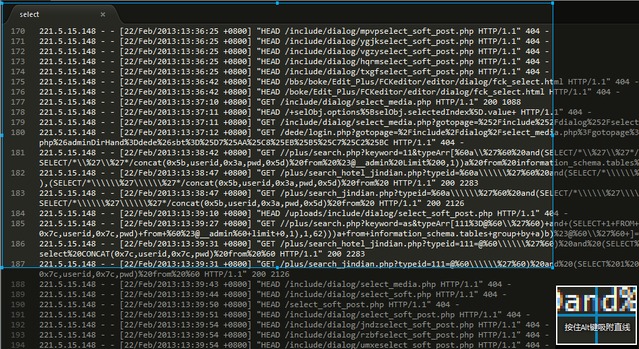

来自国内的大规模挂马攻击,目标DedeCMS

可能这个预警来了迟一些,不过我们非常想表明:DedeCMS真是一个不安全的CMS,据我们安全研究团队的统计,DedeCMS是国内使用最为广泛的CMS(包括那些大品牌网站),但安全漏洞频发,官方响应迟钝,导致最近的好几起大规模攻击事件都和它有关。 比如上次说的《[黑产科普]最近大规...作者:J0s1ph | 分类:漏洞公布 | 围观:407次