-

改进身份验证漏洞扫描的五个步骤

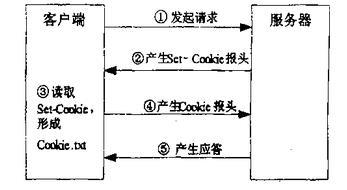

你无法保护你不知道的东西。虽然这并不是IT安全领域的咒语,但当你从“可信”用户的角度寻找安全漏洞,或者换句话说,通过身份验证执行漏洞扫描时,这个原则确实是真的。 通过配置漏洞扫描仪来登录到你正在测试的主机,你会看到这个故事的其余部分——即为了节省时间或金钱,或者因为复杂...作者:J0s1ph | 分类:网络安全 | 围观:177次发表评论

-

常用的渗透测试工具型网站

本着好东西大家一起分享的角度出发,给大家分享一下,我自己在渗透测试过程中经常用到的一些网站。如果大家有好的建议和补充,可以在下方留言评论。 NaviSec 网址:http://navisec.it 网络安全人员的上网导航,安全人员必备网站。网站专注内容,并没有太多的装饰,风格极为简洁。常去...作者:J0s1ph | 分类:网络安全 | 围观:79次

-

路由器恶意软件:事实还是虚幻?

影响计算机操作的恶意软件不会总在计算机中被发现,最近我们在自己的家庭网络中的多台计算机上发现了一个常规的操作问题,运行不同操作系统的不同计算机上的各种浏览器都会进行间歇性地重定向网页,它们会将网络重定向到一个陌生的商户网站。 特定恶意软件的特征、用户的缓存历史、特...作者:J0s1ph | 分类:网络安全 | 围观:86次

-

高手进阶:利用内容感知方法对抗网络威胁

你最喜欢什么样的甜甜圈?我最喜欢那种刚油炸出来的甜甜圈,那会的味道最好,上面的糖衣会像黄油一样在舌头上融化。 我得承认,一提到食物我就容易分心。但是我想你会明白为什么这期“网络演进(Network Evolution)”会让我想到甜甜圈(我好像是在找借口)。 关于内容感知的网络安全,我首先...作者:J0s1ph | 分类:网络安全 | 围观:71次

-

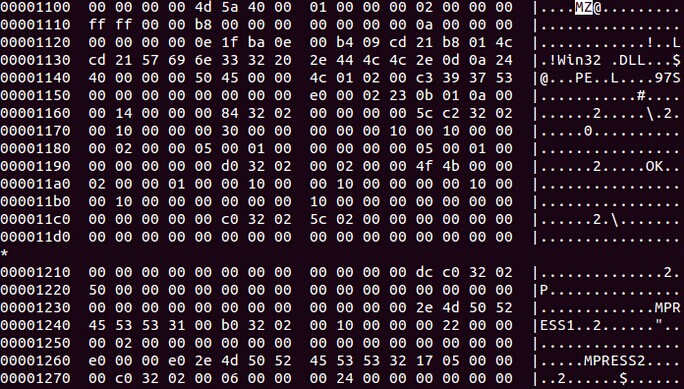

隐藏在注册表的恶意软件 – Poweliks

日前,国外安全公司GData发现一款比较新型的恶意软件,并定义名称为Poweliks,该恶意软件能够持久的感染目标机器,比较新颖的是该软件不会在目标主机上安装任何文件。Poweliks只在计算机的注册表里面存储它的组件,所以很难通过普通的防病毒软件进行检测。 Poweliks恶意软件传播方式一...作者:J0s1ph | 分类:网络安全 | 围观:92次