-

企业安全管理:整合漏洞管理到开发过程

软件开发人员也是人,这就是说,高级的应用程序代码也可能包含错误和漏洞。因此,每个软件开发过程都应该对新应用程序代码进行漏洞扫描。但并不是所有开发人员都采取相同的方式来发现漏洞,并且很少有开发人员能够捕捉所有代码漏洞。 编码错误的影响非常严重。在2013年,通用电...作者:J0s1ph | 分类:网络安全 | 围观:296次发表评论

-

后“棱镜”时代 莫让信息安全鸿沟越拉越大

斯诺登因曝光“棱镜”计划而迈上一条四处逃亡的路。在我们怀着追美剧般的好奇心去关注其命运时,我们恐怕需要更多地聚焦“棱镜”计划本身,反思自我。“棱镜”计划只是美国情报监控系统冰山一角,该系统设立的初衷是保证美国国家安全,它针对的不是美国公民,而是它认为需要监控的一切美国之...作者:J0s1ph | 分类:网络安全 | 围观:389次

-

如何设置虚拟环境的网络安全策略?

虚拟化已经成为许多组织优化现有服务器与基础架构的重要工具,它有许多优点,但是组织的网络安全政策可能无法覆盖虚拟化环境。 网络安全政策是管理层制定的高层文档,目的是将管理层的指导策略和观念传达到员工。管理和业务过程的人负责组织和设计成功的安全政策。政策要突出管理层的阐...作者:J0s1ph | 分类:网络安全 | 围观:326次

-

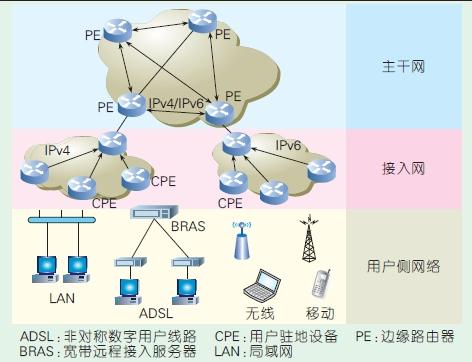

下一代互联网4over6软线隧道过渡技术

基于IPv4 协议的互联网经过20 多年的飞速发展,在全球范围内已经取得了巨大的成功。但是,随着互联网规模的持续增长和新需求、新业务的发展,基于IPv4 协议的网络环境已经难以应对,网络规模的急剧扩张突显了IPv4 的一系列严重问题,包括地址资源紧张、路由可扩展性不足、网络地址转换(...作者:J0s1ph | 分类:网络安全 | 围观:310次

-

十款值得我们选择的开源开发板

最近几个月,来自世界各地的新型微控制器层出不穷,这类开发板多数都是通过Arduino改进的版本,例如由Arduino所改良的Yún,主要是针对网状网路进行改进或升级了其它无线功能。 但一些开发板也有着其独到的设计以及基本功能升级。在这里我们会一起看看这些已经量产或者即将投入市场的“新...作者:J0s1ph | 分类:网络安全 | 围观:389次

-

传统SLAAC地址对IPv6寻址的安全影响

编者按:IPv6自动配置地址越来越关注于IPv6寻址方式的安全性和保密性。IPv6自动配置地址有3个安全含义:它们缩小了攻击者发起地址扫描攻击的搜索范围,它们可以关联一个网络的节点活动,以及它们可以更轻松地跟踪主机。安全工程师和咨询师Fernando Gont介绍了一些抵制这些问题的方法,...作者:J0s1ph | 分类:网络安全 | 围观:249次